医療機関がサイバー攻撃の標的となっています。攻撃を受けると医療機関としての業務停止、ひいては地域での医療体制が維持できなくなり情報漏洩につながることから、喫緊の対策が求められています。

この記事では近年の医療機関へのサイバー攻撃の動向を紹介し、対策のための指針を厚労省による「医療情報システム安全管理ガイドライン」第6.0版のポイントとあわせて紹介します。

目次

なぜ医療機関へのサイバー攻撃が増えているのか?

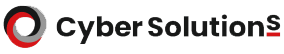

世界的に医療分野へのランサムウェアによるサイバー攻撃が増えています。「2024年第1四半期ランサムウェア脅威動向」(トレンドマイクロ、2024/5/29)によると、2024年の第1四半期にランサムウェア攻撃の標的とされた業界の2位がヘルスケアになっています。

出典:RaaSおよび攻撃グループのリークサイトとトレンドマイクロのOSINT調査より当社作成

別調査の三井物産セキュアディレクションの「暴露型ランサムウェア攻撃統計 CIGマンスリーレポート2024年8月号」では、「医療」への攻撃は2024年6月から7月にかけて12件増加し、全業種では3番目に多くなっています。

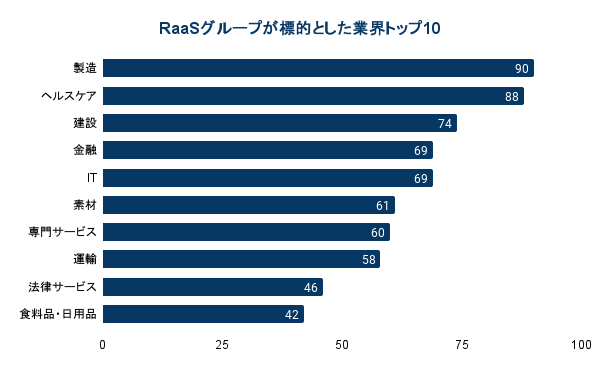

国内においては警察庁サイバー警察局からの報告によると、警察庁に報告された医療・福祉分野におけるランサムウェアによる被害は2021年の7件から2022年は20件に増えています。(「サイバー事案の被害の潜在化防止に向けた検討会報告書2023」)

多くのサイバー犯罪者は脆弱性を突きやすい組織を標的にしていることから、多くの医療機関におけるセキュリティ対策の遅れに起因する脆弱性が狙われていると考えられます。サイバー攻撃を受けた病院ではOSのバージョンアップなどが適切に行われていなかったり、医療サービスの提供に予算と人手が優先されてセキュリティ対策に詳しい専門人材や部門が置かれていなかったケースも見受けられました。

人命にかかわる重要な社会インフラである医療機関がサイバー攻撃を受けると、電子カルテシステムや医療機器が暗号化されて動かなくなったり、データ漏洩やダークウェブへの流出などの脅威に遭うことで、診療機能が停止します。機密情報の漏洩と地域医療の停止のリスクに対して、強固なサイバーセキュリティ対策を行うことは、どの医療機関においても待ったなしの状況です。

国内の医療機関への主なランサムウェア被害事例

国内の被害事例を見ると、日本各地の診療所や病院、医療センターなど、地域や種別に関係なく及んでいます。大きなニュースになり、社会的に注目を集めた主な医療機関の被害事例を以下に紹介します。

福島医大病院

2017年8月、福島医大病院で院内ネットワークにつながったパソコンや医療機器のデータが暗号化され、機能が停止。放射線撮影装置の不具合で撮影データ保存ができないなどの事象が発生。

▼関連報道記事

福島医大病院でランサム被害 17年夏、公表せず(日本経済新聞2020年12月2日記事)

奈良・宇陀市立病院

2018年10月、奈良県の宇陀市立病院の電子カルテシステムがランサムウェアに感染し、1133人分の患者の診療記録が暗号化され、参照不能になる被害が発生。暗号化された電子カルテのデータの復元ができたのは約半年後でした。

▼関連報道記事

宇陀市立病院がランサムウエア被害、身代金は支払わず(日本経済新聞2018年10月25日記事)

徳島・半田病院

2021年10月、徳島の半田病院で電子カルテなどのデータが盗まれ、暗号化されてPCが使用不能に。通常診療の再開には感染から約2ヶ月を要しました。

▼関連報道記事

ランサム攻撃でカルテ暗号化 徳島の病院、インフラ打撃(日本経済新聞2021年11月12日記事)

大阪急性期・総合医療センター

2022年10月、大阪急性期・総合医療センターの電子カルテシステムに障害が発生し、緊急以外の手術や外来診療の一時停止など通常診療ができない状況になりました。

▼関連報道記事

大阪の災害拠点病院にサイバー攻撃か 「仮想通貨を要求(日本経済新聞2022年10月31日記事)

岡山県精神科医療センター

2024年5月、岡山県精神科医療センターと東古松サンクト診療所の電子カルテを含む「総合情報システム」に障害が発生。医療センターの統合情報システムに保存されていたデータのうち、最大約40,000人分の患者情報等が流出しました。

▼関連報道記事

岡山の病院、サイバー攻撃で患者情報約4万人分流出か(日本経済新聞2024年6月11日記事)

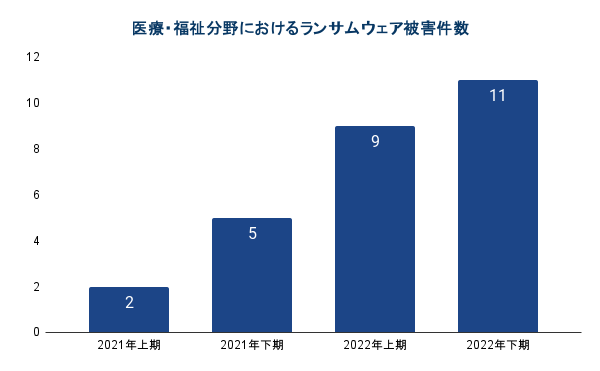

ランサムウェア攻撃の侵入経路

PCやデバイスがランサムウェアに感染すると、保存されたデータが勝手に暗号化されてアクセスできなくなり、ネットワークにつながったデバイスもすべて操作不能になります。さらに関連する組織のネットワークへ侵入して被害を拡大させたり、窃取した情報の公開をちらつかせながら、医療機関が身代金を支払わざるを得ないような状況を巧妙に作り出して追い詰め、甚大な被害をもたらします。

その主な侵入経路は次の通りです。

メールからの侵入

メールは20年以上前に登場した古典的なメッセージの伝達手段として浸透していますが、その脆弱性が狙われ、サイバー攻撃のきっかけの9割を占めるともいわれています。メールにはターゲットに不信感を抱かせないような細工が多数されているため、見た目は一般的なメールと何ら変わりません。そのためどれだけ教育や研修を受けたとしても、悪意のあるメールを完全に見抜くのは難しいとも言われています。

そのようにして受信者が悪意のあるメールと気づかずに添付されたファイルを開いたり、メールに記載されたURLをクリックすると、リンク先のWebサイトから強制的にマルウェアがダウンロードされ、そこから攻撃が仕掛けられます。

VPNからの侵入

侵入経路として最も多いのはVPNです。警察庁によると、2023年におけるランサムウェア被害件数の内、63%が「VPN機器からの侵入」を感染経路としていました(令和5年におけるサイバー空間をめぐる脅威の情勢等について)。医療機関への攻撃においても、システムやクラウドサービスの脆弱性を狙って不正アクセスが行われています。一方で脆弱性が指摘されたVPN製品に対する対策を実施せず、そのまま利用を続けている医療機関は依然として多く、医療生協(50%)、私立大学法人(46%)が相対的に高い、という調査結果もあり、対策が急がれています。(医療ISAC「全国保険医団体連合会/日本病院会セキュリティアンケート)

悪意のあるWebからの侵入

ドライブ・バイ・ダウンロード(Drive-by download)攻撃と呼ばれ、多くのユーザがアクセスするサイトを不正に改ざんして、悪意のあるプログラムを設置し、ユーザがWebサイトを訪問した際に自動的にマルウェアがダウンロード、インストールされてしまう攻撃手法です。

悪意のある広告からの侵入

マルウェア(Malware)と広告(Advertising)を組み合わせた造語「マルバタイジング」と呼ばれる手法も出てきています。アドネットワーク経由でマルウェアの拡散や悪意のあるサイトへのリダイレクトを目的とした、悪意のある広告です。

アドネットワークを攻撃し、配信されている広告を書き換えて不正なスクリプトを埋め込むことで、悪意のある広告を配信システム内に紛れ込ませます。その広告をユーザがクリックしてしまうことで、ユーザのコンピュータにマルウェアがインストールされたり、なりすましサイトに誘導され、機密情報を抜き取られます。

ドメインコントローラの侵害

一度ネットワークに侵入されると、ドメイン内の全ユーザの認証情報(ユーザ名、パスワードハッシュ)を窃取してなりすましに悪用したり、ドメインポリシーやセキュリティ設定を変更して長期的・継続的に侵入できるようにされます。その他、管理者権限で通常アクセスできないリソースにアクセスしたり、セキュリティ対策のされていない小規模の診療所のネットワークが攻撃され、そこから関連病院のドメインに侵入されて暗号化・脅迫が行われる手口もあります。

▼関連記事

ランサムウェアとは?感染経路と被害の状況、対策をわかりやすく解説

ランサムウェア攻撃の手口

二重脅迫(Double-Extortion Ransomware Attack)

脅迫手法も悪質化しています。従来のランサムウェア攻撃では「データの暗号化を復旧させたいなら身代金を払え」と脅迫する手口でした。最近はそれに加えて、暗号化する前にデータを窃取し、そのデータの一部をインターネットに公開して「身代金を支払わなければ、残りのデータを全て公開する」と恐喝する二重脅迫の被害が相次いでいます。

それでも身代金の支払いを拒んだ場合は、窃取したデータを公開し、オークション形式でハッカーに販売するような悪質な手法も出てきています。

RaaS(Ransomware as a Service)

サイバー犯罪はSaaS(Software-as-a-Service )と同様のビジネスモデルを構築して産業化し、ランサムウェアの蔓延を加速させています。RaaS オペレーターと呼ばれる開発者が作ったランサムウェアのコードをパッケージにして、技術を持たないRaaS アフィリエイトと呼ばれるハッカーへ販売するビジネスモデルです。

これにより開発者はより強力なマルウェアの開発に集中し、ハッカーは技術を持たずとも簡単に攻撃キットを手に入れ、素早く数多くの攻撃を仕掛けられるようになっているのです。さらにネットワークに侵入して攻撃者にアクセスポイントを販売するアクセスブローカーと呼ばれる犯罪者もいます。このように分業化して攻撃者が増えることで、攻撃元を追跡して突き止めることも難しくなっています。

医療情報システム安全管理ガイドラインにみるサイバー攻撃への対応方針

厚生労働省では昨今の医療機関へのサイバー攻撃の増加を鑑み、診療報酬加算の要件変更を行ったり、医療情報システムの安全管理に関する啓発などを通じて、サイバー攻撃に対して医療機関が取るべき必要な措置を公開し、注意喚起を行ってきました。

また、2005年3月に医療情報システムの適切な運用管理の指針として「医療情報システムの安全管理に関するガイドライン」第1版が公開されました。以来、法整備や利用環境の変化にあわせて内容と構成の見直しが重ねられ、2024年5月には第6.0版が公表されました。今回の改定のポイントは次の通りです。

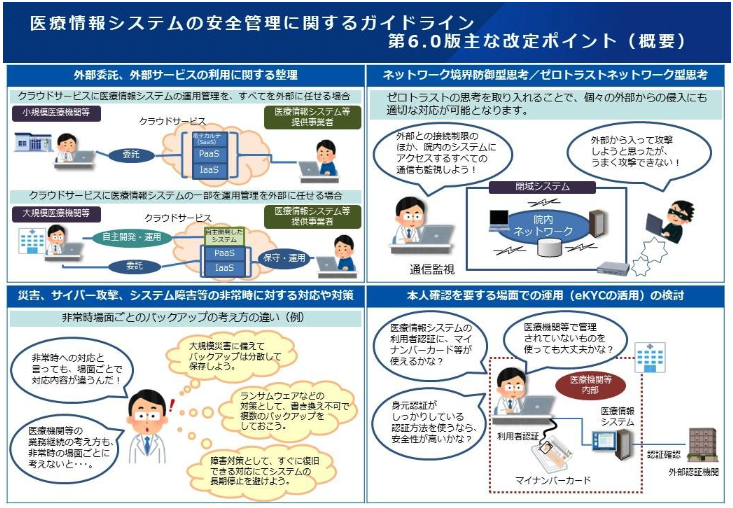

医療システムの安全管理に関するガイドライン第6.0版 主な改定ポイント

外部委託、外部サービス利用に関する整理

近年は医療機関においてもSaaS、PaaS、IaaSなどクラウドサービスも多く展開されていますが、それぞれの特徴をふまえたリスクや対策が整理されています。またこれらの外部委託・外部サービスを利用する場合は、自院・ベンダーでの利用形態に応じた責任分担を明確にし、契約書等に明記する必要があることが記載されています。

ネットワーク境界防御型思考/ゼロトラストネットワーク型思考

従来の境界型防御に加え、ゼロトラストネットワークモデルの導入を検討する必要があることが記載されています。ゼロトラストとは院内のネットワークだからといって安心せず、アクセスしてくる全通信の監視を目指すという考え方です。ただしゼロトラスト思考に基づく対策を必須としているわけではなく、自院でのリスク分析の結果を踏まえて、費用対効果も考慮した上で判断することが望ましいと記載されています。

災害、サイバー攻撃、システム障害等の非常時に対する対応や対策

災害の場合・サイバー攻撃の場合では対策が異なるため、非常時に合わせた適切な対策を策定することが求められています。災害、サイバー攻撃、システム障害等の非常時に対する対応や対策について、非常事態時のケースに合わせたBCPへの対応やバックアップなど、具体的な対策が挙げられています。

本人確認を要する場面での運用(eKYCの活用)の検討

本人確認の厳格化への対応が記載されており、身元確認をオンラインで行う仕組みとしてeKYC(オンラインによる本人認証)の活用について記載されています。

その他、オンライン資格確認の導入に必要なネットワーク機器の安全管理や、新たなネットワーク技術の利用、制度・規格の変更についても記載されています。

【図】医療システムの安全管理に関するガイドライン第6.0版 主な改定ポイント(概要)(出所:厚生労働省)

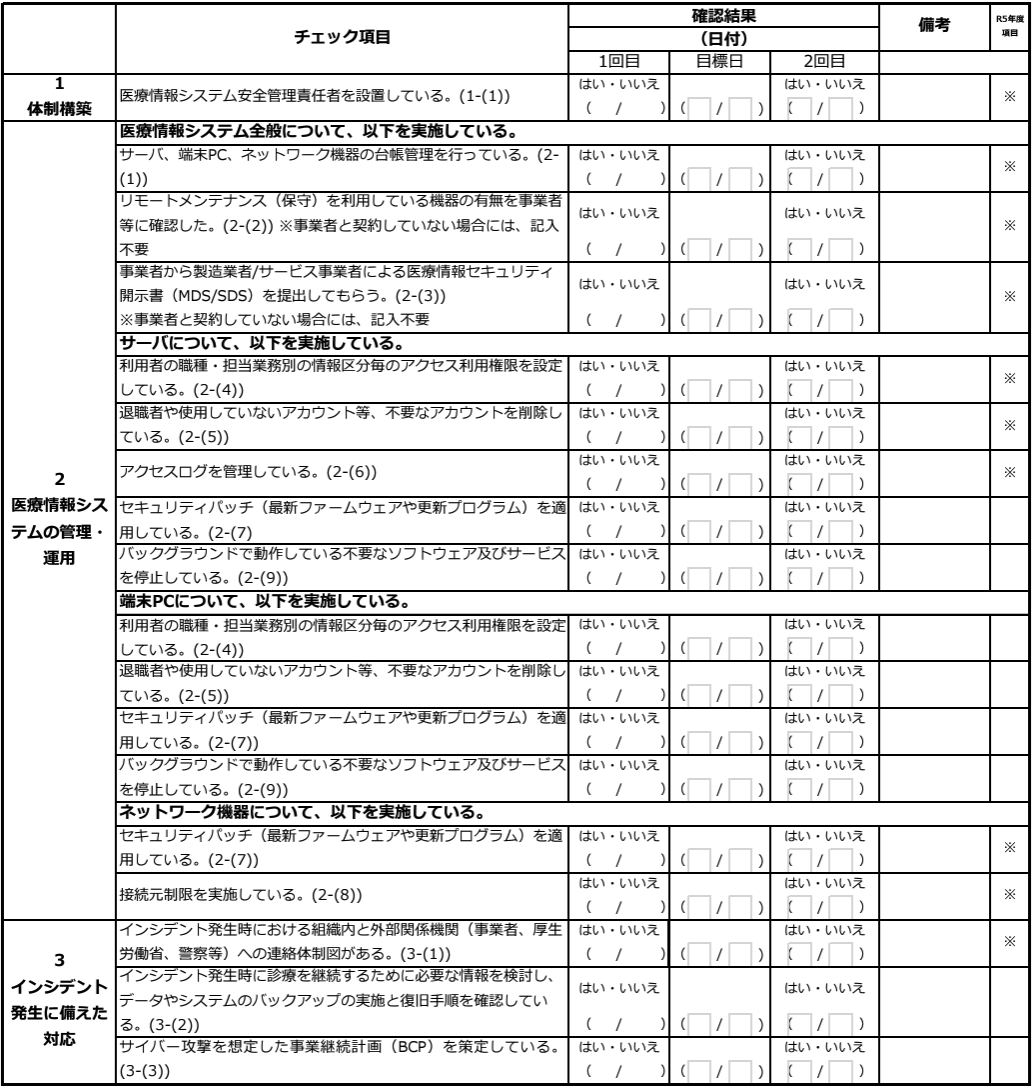

医療機関におけるサイバーセキュリティ対策チェックリスト

「医療情報システムの安全管理に関するガイドライン」の遵守とともに、医療機関が2024年度中に何から手を付ければよいかを整理して実行できるように、医療機関とシステムベンダー向けにチェックリストを公開しています。

医療機関確認用チェックリスト

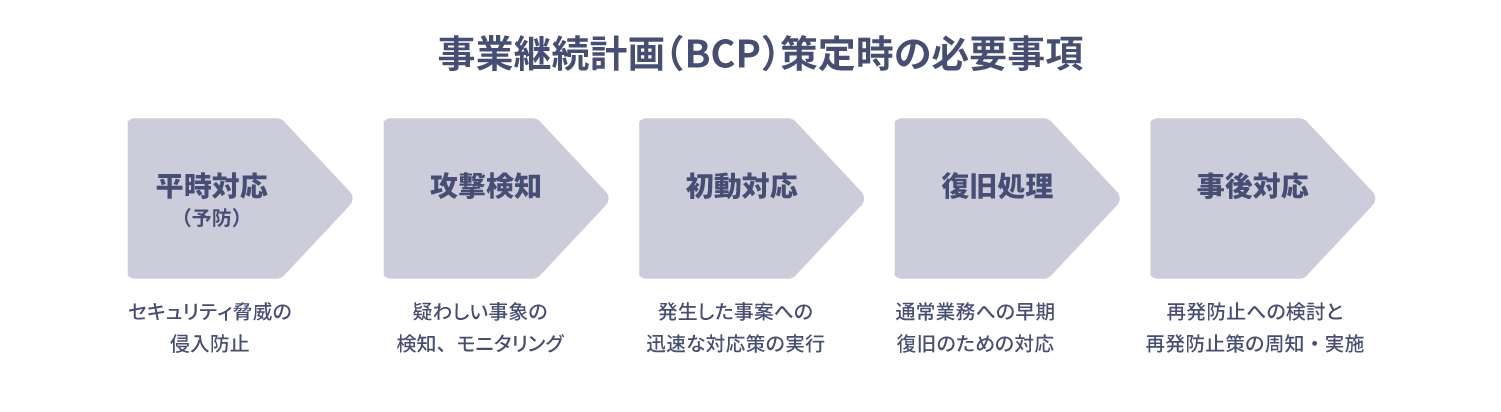

サイバー攻撃を想定した事業継続計画(BCP)策定

サイバー攻撃を「防ぐ」ことにとどまらず、被害が発生してしまった場合を想定した対策を講じ、有事に備えることも重要です。厚生労働省からは2024年6月8日に、医療機関を標的としたランサムウェアによるサイバー攻撃について(注意喚起)と通じて、サイバー攻撃を想定した事業継続計画(BCP)策定に関する手引きが公表されました。この中では「平時対応→攻撃検知→初動対応→復旧対応→事後検証」までの一連の計画を策定することが求められています。

医療機関とシステムベンダーの役割範囲の明確化

サイバー攻撃を含めて、近年の医療機関での情報セキュリティインシデントの発生時の課題として、医療機関とシステムベンダー間での役割分担が適切に協議されていなかった点が挙げられています。そこで、契約上役割分担が曖昧な点については可能な限り事前に双方の役割分担を定め、有事の際に即座に対応できるように「医療機関側でどこまでの責任を持つのか」「システムベンダ側でどこまでの責任を持つのか」を明確にしておくことも必要です。厚労省から出された「医療情報システムの契約における当事者間の役割分担等に関する確認表」を参考にしましょう。

医療機関等におけるサイバーセキュリティ対策の取組みについて(周知依頼)

2024年8月1日に出された周知依頼では、サイバー攻撃リスクを低減させるための最低限の措置として、次の3点が勧告されています。

- パスワードを強固なものに変更し、使い回しをしない

- IoT 機器を含む情報資産の通信制御を確認する

- ネットワーク機器の脆弱性に、ファームウェア等の更新を迅速に適用する

メール経由のランサムウェア侵入を防ぐために

今回紹介したようなトレンドを踏まえ、医療機関はサイバー攻撃からの防御を踏まえた適切な対策を喫緊に講じることが求められています。ランサムウェア対策は、侵入経路に即した複合的な対策が重要ですが、まずはメールのリスクからセキュリティ対策を始めることをお勧めします。

ランサムウェアは、標的型攻撃メール、なりすましメール、フィッシングメールなどに自身を添付したメールやメール本文内の不正なURLのダウンロードを通じて侵入します。受信するメールを検閲し、なりすましやフィッシングメールではないか確認し、添付ファイルにランサムウェアやコンピュータウイルスが含まれていないか、暗号化されたZIPファイルを復号化してチェックした上で、リンク先URLは不正なリンクでないか、さらに、未知の脅威が含まれていないかを確認し、脅威を取り除きましょう。

医療機関にも適した低コスト高セキュリティなメールシステム 「サイバーメールシグマ」

サイバーソリューションズが提供するクラウドメール「CYBERMAIL Σ(サイバーメールシグマ)」は、ランサムウェア対策に必要な機能が網羅された、低コスト高セキュリティのメールシステムです。未知のウイルスに対応するためのアンチウイルス・スパム対策・サンドボックスを低価格でオールインワンで導入できます。

ZIPファイルにパスワードがかかっていた場合、ファイルを受信した側のパソコンでウイルスチェックができない可能性がありますが、CYBERMAIL Σなら、パスワード付きZIPファイルを受信前に検知する機能があり、マルウェアを開くリスクを減らすことができます。